Signal (軟件)

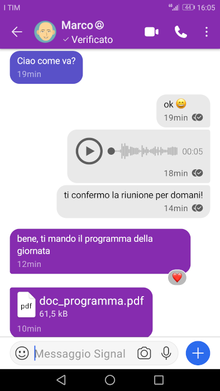

Signal是由Signal技術基金會和Signal Messenger LLC開發的跨平台加密訊息服務。Signal經互聯網傳送一對一及群組訊息,訊息可包含圖像及影片,它還可以用來經互聯網作一對一及群組語音通話。

| |

| 開發者 |

|

|---|---|

| 首次發佈 | 2014年7月29日[1][2] |

| 目前版本 | |

| 原始碼庫 | |

| 平台 | |

| 類型 | 加密即時通訊及語音通話 |

| 許可協定 | |

| 網站 | signal |

Signal使用標準的流動電話號碼作為識別碼,並使用端到端加密來保護與其他Signal用戶的所有通訊。這些應用程式包括一些機制,通過這些機制,用戶可以獨立驗證其聯絡人的身份和數據通道的完整性[12][13]。

所有Signal軟件都是自由及開源的。用戶端是按GPLv3授權的自由及開放原始碼軟件[8][9][10],而服器端的程式碼則按AGPLv3發佈[11]。Signal之正式版軟件通常使用了Google專營的Google Play服務(被預裝在大多數Android裝置中),但它亦被設計為可在無Google Play服務的環境中運行。Signal在Android、iOS操作系統,和Windows、macOS、Linux等桌面操作系統均有正式版的客戶端軟件[14]。

非營利組織Signal基金會於2018年2月成立, Brian Acton 提供了初期5000萬美元之初始資金[15]。自2021年1月,Signal已獲得超過1億5百萬之下載總量,並且該軟件擁有約4千萬月活躍用戶[16]。目前(2021-2-14),Signal已被安裝於超過5千萬台Android裝置上[17]。

歷史

編輯2010–2013年:起源

編輯Signal是RedPhone加密語音呼叫應用程式和TextSecure加密短訊程式的後繼產品。RedPhone和TextSecure的測試版最初由Whisper Systems於2010年5月推出[18],Whisper Systems是一家由前twitter安全研究員Moxie Marlinspike和機械人專家Stuart Anderson共同創立的創業公司[19]

2013–2018: Open Whisper Systems

編輯Open Whisper Systems的網站於2013年1月啟動[20]。

2018-至今:Signal技術基金會

編輯2018年2月21日,Moxie Marlinspike 和WhatsApp聯合創始人Brian Acton宣佈成立Signal Technology Foundation,這是一個非營利組織,其使命是「支援、加速和擴大 Signal 進行私人通訊的使命可訪問且無處不在」。阿克頓以 5000 萬美元的資金創立了基金會,並在 2017 年 9 月離開 WhatsApp 的母公司 Facebook 後成為基金會的執行主席。馬林斯派克繼續擔任 Signal Messenger 的第一任行政總裁。截至 2020 年,Signal 完全依靠捐贈,作為非營利組織。

2022 年1月10日,Moxie Marlinspike 宣佈辭去 Signal Messenger 行政總裁一職。他繼續留在Signal董事會,Brian Acton自願在尋找新行政總裁期間擔任臨時行政總裁。

功能

編輯Signal允許用戶與iOS和Android上的其他Signal用戶進行語音和影片通話[21]。所有通話都是通過Wi-Fi或數據連接進行的(數據費除外)是免費的,包括長途電話和國際長途電話[22]。Signal還允許用戶通過Wi-Fi或數據連接向iOS,Android和桌面應用程式上的其他Signal用戶傳送文字訊息,檔案[23],語音註釋,圖片,GIF[24]和影片訊息。該應用程式還支援群組訊息傳遞。

Signal 用戶之間的所有通訊對談都會自動進行端到端加密(加密金鑰在裝置上生成和儲存,而不是在伺服器上)。[25]為了驗證通訊對方確實是他們聲稱的人,Signal 用戶可以比較金鑰指紋(或掃描二維條碼)帶外。[26]該平台採用首次使用信任機制,在通訊對方的金鑰發生變化時通知用戶。[26]

直到 2023 年,Android 用戶可以選擇將 Signal 作為預設的短訊/多媒體短訊應用程式,從而除了標準的端到端加密 Signal 訊息外,還可以傳送和接收未加密的短訊。[27] 然後,用戶可以使用相同的應用程式與沒有 Signal 的聯絡人進行通訊。[27] 截至 2022 年 10 月,由於安全和私隱問題,此功能已被棄用,並於 2023 年被移除。[28][29]

TextSecure 允許用戶設置一個密碼來加密本地訊息資料庫和用戶的加密金鑰。[30]這不會加密用戶的聯絡人資料庫或訊息時間戳。[30] Android 和 iOS 上的 Signal 應用程式可以使用手機的 PIN 碼、密碼或生物辨識進行鎖定。[31] 用戶可以定義「螢幕鎖定逾時」時間間隔,以便在手機遺失或被盜時提供額外的保護機制。[26][31]

Signal 具有定時傳送訊息的功能。[32] 此外,訊息可以附加計時器,[33]以便自動從傳送方和接收方的裝置中刪除訊息。[33] 保留訊息的時間段可以在 5 秒到 1 周之間,[33] 並且在每個接收者閱讀完他們的訊息副本後開始計時。[34] 開發人員強調,這旨在成為「所有參與者都希望自動執行最小數據清理的對話的協同運作功能,而不是接收者是對手的情況」。[33][34]

Signal 的應用程式圖示可以使用各種顏色主題進行自訂,應用程式名稱也可以自訂。[35]即將推出的功能包括隱藏劇透[36] 以及通過二維條碼添加其他用戶。[37]

預設情況下,Signal 會將用戶的聊天記錄排除在未加密的雲備份之外。[38]

Signal具有對已讀回執和鍵入指示符的支援,兩者均可禁用[39][40]。

Signal允許用戶自動模糊相片中人物的臉部,以保護其身份。[41][42][43][44]

Signal 包含一個加密貨幣錢包功能,用於儲存、傳送和接收應用內付款。[45]除了某些地區和國家/地區外,[45]該功能已於 2021 年 11 月在全球範圍內啟用。[46] 截至2022年1月[update],唯一支援的支付方式是MobileCoin。[45]

2024 年 2 月,Signal 在其測試版應用程式中添加了用戶名功能。這是一項私隱功能,允許用戶在不共用電話號碼的情況下與他人通訊。[47][48]

局限性

編輯Signal 要求用戶提供電話號碼進行驗證,[49]從而無需用戶名或密碼,並方便聯絡人尋找(見下文)。[39] 該號碼不必與裝置 SIM 卡上的號碼相同;它也可以是 VoIP 號碼[49] 或固定電話號碼,只要用戶能夠接收驗證碼並擁有單獨的裝置來設置軟件即可。一個號碼一次只能在一個流動裝置上註冊。[50] 帳戶註冊需要 iOS 或 Android 裝置。[51][52]

這種與電話號碼的強制連接(Signal 與 WhatsApp、KakaoTalk 等共用的功能)被批評為注重私隱的用戶的一個「主要問題」,因為他們不願意透露自己的私人號碼。[39] 一種解決方法是使用輔助電話號碼。[39]選擇一個可公開更改的用戶名而不是共用自己的電話號碼是用戶廣泛要求的功能。[39][53][54]此功能已於 2024 年 2 月添加到 Signal 的測試版中。[55]

使用電話號碼作為識別碼也可能會造成安全風險,因為攻擊者可能會盜用電話號碼。[39]2022 年 8 月,至少有一名用戶遭到攻擊,攻擊方式與此類似,但攻擊是通過Signal短訊服務提供商執行的,而不是任何用戶的提供商。[56]可以通過啟用Signal的註冊鎖功能來降低這種攻擊的威脅,該功能是一種雙因素身份驗證形式,要求用戶輸入PIN碼才能在新裝置上註冊電話號碼。[57]

將Signal電腦版連結到流動裝置時,對話歷史記錄不會同步;Signal電腦版上只會顯示新訊息。[58]

實用性

編輯2016 年 7 月,互聯網協會發佈了一項用戶研究,評估了Signal用戶檢測和阻止中間人攻擊的能力。[13] 該研究得出結論,28 名參與者中有 21 名未能正確比較公鑰指紋以驗證其他Signal用戶的身份,並且這些用戶中的大多數人認為他們已經成功了,而實際上他們失敗了。[13] 四個月後,Signal 的用戶介面進行了更新,以簡化驗證其他Signal用戶身份的過程。[59]

2023 年,法國政府正在推動採用名為Olvid的歐洲加密訊息傳遞應用程式來替代Signal和WhatsApp,作為其安全的通訊平台。[60]

架構

編輯加密協定

編輯Signal訊息使用Signal協定(曾稱作 TextSecure 協定)進行加密。該協定結合了雙棘輪演算法、預共用金鑰和擴充三元迪菲-赫爾曼 (X3DH) 握手。[61][62]它使用Curve25519、AES-256和HMAC-SHA256作為基元。[12] 該協定提供機密性、完整性、身份驗證、參與者一致性、目標驗證、前向保密、後向保密(又稱未來保密)、因果關係保留、訊息不可連結性、訊息否認、參與否認和非同步性。[63]它不提供匿名性保留,並且需要伺服器來中繼訊息和儲存公鑰材料。[63]

Signal協定還支援端到端加密群聊。群聊協定是成對雙棘輪和多播加密的組合。[63] 除了單對單協定提供的屬性外,群聊協定還提供發言者一致性、亂序彈性、丟棄訊息彈性、計算平等、信任平等、子群訊息傳遞,以及可收縮和可延伸的成員資格。[63]

2014 年 10 月,波鴻魯爾大學 的研究人員發表了對 Signal 協定的分析。[12]除其他發現外,他們還提出了對該協定的未知金鑰共用攻擊,但總的來說,他們發現它是安全的。[64] 2016 年 10 月,來自英國牛津大學、澳大利亞昆士蘭科技大學和加拿大麥克馬斯特大學的研究人員發表了對該協定的正式分析。[65][66] 他們得出結論,該協定在密碼學上是可靠的。[65][66] 2017 年 7 月,波鴻魯爾大學 的研究人員在對群組信使的另一項分析中發現了對 Signal 群組協定的純理論攻擊:知道群組秘密 ID 的用戶(由於以前是群組成員或從成員的裝置中竊取了它)可以成為該群組的成員。由於無法猜測群組 ID,並且此類別成員更改會顯示給其餘成員,因此在不被發現的情況下很難執行此類攻擊。[67]

截至2018年8月[update],Signal 協定已在WhatsApp、Facebook Messenger、Skype[68]和Google Allo[69]中實現,使得「全球超過 10 億人」的對話能夠進行端到端加密。[70] 在 Google Allo、Skype 和 Facebook Messenger 中,預設情況下不使用 Signal 協定加密對話;它們僅在可選模式下提供端到端加密。[38][71][68][72]

直到 2017 年 3 月,Signal 的語音通話都使用SRTP和ZRTP金鑰協商協定進行加密,該協定由菲爾·齊默爾曼開發。[73][74] 2017 年 3 月,Signal過渡到新的基於WebRTC的呼叫系統,該系統引入了進行影片通話的功能。[75]Signal的語音和影片通話功能使用Signal協定通道進行身份驗證,而不是ZRTP。[76][77][21]

身份驗證

編輯為了驗證通訊方確實是他們聲稱的人,Signal 用戶可以比較金鑰指紋(或掃描二維條碼)帶外。[26]該平台採用首次使用信任機制,以便在通訊方的金鑰發生變化時通知用戶。[26]

本地儲存

編輯應用程式在接收和解密訊息後,會將它們本地儲存在每個裝置上的SQLite資料庫中,該資料庫使用SQLCipher加密。[78]此資料庫的加密金鑰也儲存在本地,如果裝置已解鎖,則可以訪問該金鑰。[78][79]2020 年 12 月,Cellebrite發表了一篇博文,宣佈他們的一款產品現在可以訪問此金鑰並使用它來「解密 Signal 應用程式」。[78][80] 科技記者後來發表文章,報道了Cellebrite如何聲稱有能力「侵入 Signal 應用程式」和「破解 Signal 的加密」。[81][82]後一種解釋遭到了一些專家的反駁,[83] 以及 Signal 的代表,他們表示 Cellebrite 最初的貼文是關於訪問「他們實際擁有的已解鎖 Android 手機」上的數據,並且他們「可以打開應用程式檢視訊息」。[84][85]類似的提取工具也存在於iOS裝置和Signal電腦版上。[86][87]

伺服器

編輯Signal依賴於由Signal Messenger維護的集中式伺服器。 除了路由Signal的訊息外,伺服器還有助於發現同時也是Signal用戶註冊的聯絡人以及自動交換用戶的公鑰。 預設情況下,Signal的語音和影片通話是雙方的對等直接連接[21]。如果呼叫者不在接收者的通訊簿中,則將呼叫路由通過伺服器以隱藏用戶的IP位址[21]。

聯絡人發現

編輯伺服器儲存註冊用戶的電話號碼、公鑰材料和推播權杖,這些都是建立呼叫和傳輸訊息所必需的。[88] 為了確定哪些聯絡人也是 Signal 用戶,用戶聯絡電話號碼的密碼雜湊會定期傳輸到伺服器。[89] 然後,伺服器會檢查這些雜湊是否與任何註冊用戶的 SHA256 雜湊匹配,並在找到任何匹配項時通知客戶端。[89] 之後,雜湊的號碼將從伺服器中丟棄。[88] 2014 年,Moxie Marlinspike 寫道,由於電話號碼的有限原像空間(所有可能雜湊輸入的集合),因此很容易計算出所有可能雜湊輸入到雜湊輸出的對映並反轉對映,並且「實用的私隱保護聯絡人發現仍然是一個未解決的問題」。[90][89] 2017 年 9 月,Signal 的開發人員宣佈,他們正在研究一種方法,使 Signal 客戶端應用程式能夠「有效且可延伸地確定其地址簿中的聯絡人是否是 Signal 用戶,而無需向 Signal 服務透露其地址簿中的聯絡人」。[91][92]

元數據

編輯所有客戶端-伺服器通訊都受到 TLS 的保護。[74][93] Signal 的開發人員斷言,他們的伺服器不會保留有關誰在何時給誰打電話的紀錄檔。[94] 2016 年 6 月,Marlinspike 告訴《The Intercept》,「Signal 伺服器儲存的最接近元數據的資訊是每個用戶最後一次連接到伺服器的時間,並且此資訊的精度降低到天,而不是小時、分鐘和秒」。[38] 群組訊息傳遞機制的設計使伺服器無法訪問成員列表、群組標題或群組圖示。[95] 相反,群組的建立、更新、加入和離開由客戶端完成,客戶端以與傳遞一對一訊息相同的方式將成對訊息傳遞給參與者。[96][97]

互聯

編輯Signal 的伺服器架構在 2013 年 12 月至 2016 年 2 月期間是互聯(英語:federation)的。2013 年 12 月,宣佈 Signal 使用的訊息傳遞協定已成功整合到基於 Android 的開源作業系統 CyanogenMod 中。[98][99][100] 從 CyanogenMod 11.0 開始,客戶端邏輯包含在一個名為 WhisperPush 的系統應用程式中。據 Signal 的開發人員稱,Cyanogen 團隊為 WhisperPush 客戶端執行他們自己的 Signal 訊息傳遞伺服器,該伺服器與主伺服器聯合,以便兩個客戶端可以相互交換訊息。[100] WhisperPush 原始碼在 GPLv3 許可下可用。[101] 2016 年 2 月,CyanogenMod 團隊停止了 WhisperPush,並建議其用戶切換到 Signal。[102] 2016 年 5月,Moxie Marlinspike 寫道,與 CyanogenMod 伺服器的聯合降低了用戶體驗並阻礙了開發,並且他們的伺服器可能不會再次與其他伺服器聯合。[103]

2016 年 5 月,Moxie Marlinspike 要求名為 LibreSignal 的第三方客戶端不要使用 Signal 服務或 Signal 名稱。[103] 結果,LibreSignal 專案在 2016 年 5 月 24 日發佈公告稱該專案已「放棄」。[104] LibreSignal 提供的功能隨後被 Marlinspike 整合到 Signal 中。[105]

許可

編輯適用於 Android、iOS 和桌面的 Signal 客戶端的完整 原始碼 在 GitHub 上以 自由軟件許可證 的形式提供。[8][9][10] 這使得有興趣的人士可以檢查代碼並幫助開發人員驗證一切是否按預期執行。它還允許進階用戶編譯他們自己的應用程式副本,並將它們與 Signal Messenger 分發的版本進行比較。2016 年 3 月,Moxie Marlinspike 寫道,除了由於缺乏 Gradle NDK 支援而未與專案構建一起編譯的一些共用庫外,Signal for Android是可重現的。[106] Signal 的伺服器是部分開源的,但由於安全原因,伺服器軟件的反垃圾郵件組件是專有的並且是閉源的。[11][107]

事件

編輯由於Facebook在2021年1月7日更新了WhatsApp的私隱條款[108],新的私隱協定規定(除歐盟外)WhatsApp將在2021年2月8日與Facebook共用包括但不限IP位址,手機號等用戶數據,這導致Signal的排名在不少國家的Google Play和App Store的應用排行榜急劇上升。[109][110]

爭議

編輯Signal應對伊朗政府封殺提出了TLS代理方案,此方案在2021年2月7日被被曝出重大漏洞,會泄漏 DNS 和 API 請求[111][112],隨後其TLS代理在Github的「問題」功能被關閉,引起批評。[113][114][115]

地區限制

編輯2016 年 12 月,埃及封鎖了對 Signal 的訪問。[116] 作為回應,Signal的開發人員在其服務中添加了域名偽裝。[117] 這使得特定國家/地區的 Signal 用戶可以通過使其看起來像是在連接到不同的互聯網服務來規避審查。[117][118] 截至2022年5月[update],Signal的域名偽裝在埃及、阿聯酋、阿曼、卡塔爾、伊朗、古巴、烏茲別克斯坦和烏克蘭預設啟用。[119]

截至2018年1月[update],Signal 在伊朗被封鎖。[120][121]Signal的域名偽裝功能依賴於 Google App Engine (GAE) 服務。[121][120]這在伊朗不起作用,因為 Google 為了遵守美國制裁,封鎖了伊朗對 GAE 的訪問。[120][122]

2018 年初,Google App Engine 進行了一項內部更改,停止了所有國家/地區的域名偽裝。由於此問題,Signal進行了一項公開更改,使用 Amazon CloudFront 進行域名偽裝。但是,AWS 也宣佈他們將對其服務進行更改以防止域名偽裝。因此,Signal 表示他們將開始研究新的方法/途徑。[123][124] Signal 在 2019 年 4 月從 AWS 切換回 Google。[125]

2021 年 1 月,伊朗從應用商店中刪除了該應用程式,[126][127] 並封鎖了 Signal。[128]科技媒體TechCrunch發現,中國用戶在2021年3月15日晚上起,如不使用虛擬私人網絡 (VPN) 便無法使用Signal,[129]專門追蹤中華人民共和國網絡審查的GreatFire亦發現無法在中國境內瀏覽Signal的官方網站,可能受到防火長城的限制而無法正常使用。[130]

參見

編輯來源

編輯- ^ Greenberg, Andy. Your iPhone Can Finally Make Free, Encrypted Calls. Wired. 2014-07-29 [2015-01-08]. ISSN 1059-1028. (原始內容存檔於2015-01-18).

- ^ Marlinspike, Moxie. Free, Worldwide, Encrypted Phone Calls for iPhone. Open Whisper Systems. 2014-07-29 [2017-01-16]. (原始內容存檔於2017-08-31).

- ^ Release 7.11 · signalapp/Signal-iOS. 2024年5月18日 [2024年5月19日].

- ^ Release v7.8.1 · signalapp/Signal-Android. 2024年5月16日 [2024年5月19日].

- ^ Release v7.9.0 · signalapp/Signal-Desktop. 2024年5月15日 [2024年5月19日].

- ^ https://github.com/signalapp/Signal-Android/releases/tag/v7.18.0.

- ^ 7.0 7.1 7.2 7.3 Nonnenberg, Scott. Standalone Signal Desktop. Open Whisper Systems. 2020-02-23 [2020-02-23]. (原始內容存檔於2020-02-15).

- ^ 8.0 8.1 8.2 Open Whisper Systems. Signal-iOS. GitHub. [2015-01-14]. (原始內容存檔於2014-11-11).

- ^ 9.0 9.1 9.2 Open Whisper Systems. Signal-Android. GitHub. [2015-11-05]. (原始內容存檔於2015-12-30).

- ^ 10.0 10.1 10.2 Open Whisper Systems. Signal-Desktop. GitHub. [2016-04-07]. (原始內容存檔於2016-04-08).

- ^ 11.0 11.1 11.2 Open Whisper Systems. Signal-Server. GitHub. [2016-11-21]. (原始內容存檔於2016-12-28).

- ^ 12.0 12.1 12.2 Frosch et al. 2016

- ^ 13.0 13.1 13.2 Schröder et al. 2016

- ^ download Signal. [2021-02-14]. (原始內容存檔於2021-06-06).

- ^ Greenberg, Andy. WhatsApp Co-Founder Puts $50M Into Signal To Supercharge Encrypted Messaging. Wired (Condé Nast). 2018-02-21 [2018-02-21]. (原始內容存檔於2018-02-22).

- ^ David Curry. Signal Revenue & Usage Statistics (2021). 2021-01-20 [2021-02-14]. (原始內容存檔於2021-01-26) (美國英語).

- ^ Signal Private Messenger - Apps on Google Play. [2021-02-14]. (原始內容存檔於2021-06-11) (英語).

- ^ Announcing the public beta. Whisper Systems. 2010-05-25 [2015-01-22]. (原始內容存檔於2010-05-30).

- ^ Company Overview of Whisper Systems Inc.. Bloomberg Businessweek. [2014-03-04]. (原始內容存檔於2014-03-04).

- ^ A New Home. Open Whisper Systems. 2013-01-21 [2014-03-01]. (原始內容存檔於2013-04-29).

- ^ 21.0 21.1 21.2 21.3 Mott, Nathaniel. Signal's Encrypted Video Calling For iOS, Android Leaves Beta. Tom's Hardware. Purch Group, Inc. 14 March 2017 [14 March 2017].

- ^ Evans, Jon. Talk Private To Me: Free, Worldwide, Encrypted Voice Calls With Signal For iPhone. TechCrunch. AOL. 29 July 2014 [25 June 2017]. (原始內容存檔於4 June 2016).

- ^ Signal [@signalapp]. Today's Signal release for Android, iOS, and Desktop includes the ability to send arbitrary file types. (推文). 1 May 2017 [5 November 2018] –透過Twitter.

- ^ Lund, Joshua. Expanding Signal GIF search. Open Whisper Systems. 1 November 2017 [9 November 2017]. (原始內容存檔於23 September 2019).

- ^ Secure Messaging Scorecard. Which apps and tools actually keep your messages safe?. Electronic Frontier Foundation. 4 November 2014 [17 March 2024]. (原始內容存檔於28 July 2016).

- ^ 26.0 26.1 26.2 26.3 26.4 Rottermanner et al. 2015,第5頁

- ^ 27.0 27.1 Donohue, Brian. TextSecure Sheds SMS in Latest Version. Threatpost. 24 February 2014 [14 July 2016]. (原始內容存檔於15 February 2017).

- ^ Clark, Mitchell. Signal is 'starting to phase out SMS support' from its Android app. The Verge. 12 October 2022 [13 October 2022]. (原始內容存檔於12 October 2022) (美國英語).

- ^ nina-signal. Removing SMS support from Signal Android (soon). signal.org. 12 October 2022 [28 November 2022]. (原始內容存檔於27 November 2022).

- ^ 30.0 30.1 Rottermanner et al. 2015,第9頁

- ^ 31.0 31.1 Screen Lock. support.signal.org. Signal. n.d. [22 November 2018]. (原始內容存檔於15 February 2020).

- ^ Schedule a Message on Signal Android – Signal Support. [18 May 2023]. (原始內容存檔於18 May 2023).

- ^ 33.0 33.1 33.2 33.3 Greenberg, Andy. Signal, the Cypherpunk App of Choice, Adds Disappearing Messages. Wired. 11 October 2016 [11 October 2016]. (原始內容存檔於12 October 2016).

- ^ 34.0 34.1 Marlinspike, Moxie. Disappearing messages for Signal. Open Whisper Systems. 11 October 2016 [11 October 2016]. (原始內容存檔於13 June 2017).

- ^ Introduce the ability to change the app icon. · signalapp/Signal-Android@c963e99. GitHub. [19 May 2023]. (原始內容存檔於19 May 2023).

- ^ Support for receiving formatted messages · signalapp/Signal-Desktop@d9d820e. GitHub. [18 May 2023]. (原始內容存檔於18 May 2023).

- ^ Add initial username link screen + QR code generation. · signalapp/Signal-Android@855e194. GitHub. [18 May 2023]. (原始內容存檔於18 May 2023).

- ^ 38.0 38.1 38.2 Lee, Micah. Battle of the Secure Messaging Apps: How Signal Beats WhatsApp. The Intercept. First Look Media. 22 June 2016 [6 September 2016]. (原始內容存檔於19 February 2017).

- ^ 39.0 39.1 39.2 39.3 39.4 39.5 Lee, Micah. How to Use Signal Without Giving Out Your Phone Number. The Intercept. 28 September 2017 [25 February 2018]. (原始內容存檔於22 January 2020) (美國英語).

- ^ Typing Indicators. Signal Support Center. Signal Messenger. [2019-02-22]. (原始內容存檔於2019-02-23) (美國英語).

- ^ O'Flaherty, Kate. Signal Will Now Blur Protesters’ Faces: Here’s How It Works. Forbes. [2020-06-05]. (原始內容存檔於2020-06-04) (英語).

- ^ Vincent, James. Signal announces new face-blurring tool for Android and iOS. The Verge. 2020-06-04 [2020-06-05]. (原始內容存檔於2020-06-04) (英語).

- ^ Yeo, Amanda. Signal's new blur tool will help hide protesters' identities. Mashable. [2020-06-05]. (原始內容存檔於2020-06-05) (英語).

- ^ Blur tools for Signal. signal.org. [2020-06-05]. (原始內容存檔於2020-06-05).

- ^ 45.0 45.1 45.2 In-app Payments. support.signal.org. Signal Messenger. [12 January 2022]. (原始內容存檔於9 January 2022).

- ^ Greenberg, Andy. Signal's Cryptocurrency Feature Has Gone Worldwide. Wired. 6 January 2022 [12 January 2022]. (原始內容存檔於11 January 2022).

- ^ Keep your phone number private with Signal usernames. Signal Messenger. [2024-02-21] (英語).

- ^ Greenberg, Andy. Signal Finally Rolls Out Usernames, So You Can Keep Your Phone Number Private. Wired. [2024-02-21]. ISSN 1059-1028 (美國英語).

- ^ 49.0 49.1 Kolenkina, Masha. Will any phone number work? How do I get a verification number?. Open Whisper Systems. 20 November 2015 [20 December 2015]. (原始內容存檔於16 January 2017).

- ^ Troubleshooting multiple devices. support.signal.org. Signal Messenger LLC. [20 March 2019]. (原始內容存檔於20 December 2019).

- ^ Ciobica, Vladimir. Signal Desktop. Softpedia. 26 May 2021 [28 May 2021]. (原始內容存檔於2 June 2021).

- ^ Youngren, Jan. Signal messaging app review 2021. VPNpro. 19 January 2021 [28 May 2021]. (原始內容存檔於2 June 2021).

- ^ Allow different kinds of identifiers for registration · Issue #1085 · signalapp/Signal-Android. GitHub. [25 February 2018]. (原始內容存檔於15 February 2020) (英語).

- ^ Discussion: A proposal for alternative primary identifiers. Signal Community. 24 May 2018 [26 June 2020]. (原始內容存檔於28 June 2020).

- ^ Keep your phone number private with Signal usernames. Signal Messenger. [2024-02-21] (英語).

- ^ Page, Carly. Signal says 1,900 users' phone numbers exposed by Twilio breach. techcrunch.com. TechCrunch. 15 August 2022 [16 August 2022]. (原始內容存檔於13 December 2023).

- ^ Lovejoy, Ben. Signal registration lock stops your account being hijacked on a new phone. 9 to 5 Mac. 21 May 2020 [27 May 2023]. (原始內容存檔於13 December 2023).

- ^ Fedewa, Joe. How to Use Signal on Your Desktop Computer. How-To Geek. 27 January 2021 [31 May 2022]. (原始內容存檔於25 June 2022) (美國英語).

- ^ Marlinspike, Moxie. Safety number updates. Open Whisper Systems. 17 November 2016 [17 July 2017]. (原始內容存檔於17 July 2017).

- ^ Elizabeth, Pineau. Stop using WhatsApp, get Paris-made alternative, French PM tells ministers. Reuters. 29 November 2023 [3 December 2023]. (原始內容存檔於1 December 2023).

- ^ Unger et al. 2015,第241頁

- ^ Marlinspike, Moxie; Perrin, Trevor. The X3DH Key Agreement Protocol. signal.org. [24 December 2020]. (原始內容存檔於23 November 2020).

- ^ 63.0 63.1 63.2 63.3 Unger et al. 2015,第239頁

- ^ Pauli, Darren. Auditors find encrypted chat client TextSecure is secure. The Register. [17 March 2024]. (原始內容存檔於4 November 2014).

- ^ 65.0 65.1 Brook, Chris. Signal Audit Reveals Protocol Cryptographically Sound. Threatpost. Kaspersky Lab. 10 November 2016 [11 November 2016]. (原始內容存檔於14 February 2017).

- ^ 66.0 66.1 Cohn-Gordon et al. 2016

- ^ Rösler, Paul; Mainka, Christian; Schwenk, Jörg. More is Less: On the End-to-End Security of Group Chats in Signal, WhatsApp, and Threema (PDF). 3rd IEEE European Symposium on Security and Privacy. 2017 [1 November 2019]. (原始內容存檔 (PDF)於19 November 2019).

- ^ 68.0 68.1 Lund, Joshua. Signal partners with Microsoft to bring end-to-end encryption to Skype. Open Whisper Systems. 11 January 2018 [17 January 2018]. (原始內容存檔於2 February 2020).

- ^ Marlinspike, Moxie. Open Whisper Systems partners with Google on end-to-end encryption for Allo. Open Whisper Systems. 18 May 2016 [22 August 2018]. (原始內容存檔於22 January 2020).

- ^ Moxie Marlinspike – 40 under 40. Fortune. 2016 [6 October 2016]. (原始內容存檔於3 February 2017).

- ^ Marlinspike, Moxie. Facebook Messenger deploys Signal Protocol for end to end encryption. Open Whisper Systems. 8 July 2016 [10 May 2017]. (原始內容存檔於1 July 2017).

- ^ Gebhart, Gennie. Google's Allo Sends The Wrong Message About Encryption. Electronic Frontier Foundation. 3 October 2016 [20 August 2018]. (原始內容存檔於30 August 2018).

- ^ Greenberg, Andy. Your iPhone Can Finally Make Free, Encrypted Calls. Wired. 29 July 2014 [18 January 2015]. (原始內容存檔於18 January 2015).

- ^ 74.0 74.1 Marlinspike, Moxie. Encryption Protocols. GitHub. 17 July 2012 [8 January 2016]. (原始內容存檔於5 September 2015).

- ^ Marlinspike, Moxie. Video calls for Signal out of beta. Signal Blog. Open Whisper Systems. 13 March 2017 [7 April 2017]. (原始內容存檔於15 March 2017).

- ^ Greenberg, Andy. The Best Encrypted Chat App Now Does Video Calls Too. Wired. 14 February 2017 [15 February 2017]. (原始內容存檔於15 February 2017).

- ^ Marlinspike, Moxie. Video calls for Signal now in public beta. Open Whisper Systems. 14 February 2017 [15 February 2017]. (原始內容存檔於15 March 2017).

- ^ 78.0 78.1 78.2 Ganor, Alon. Cellebrite's New Solution for Decrypting the Signal App. Cellebrite. 10 December 2020 [22 December 2020]. (原始內容存檔於10 December 2020).

- ^ Matthew D. Green [@matthew_d_green]. Someone asked me what this Cellebrite post meant, and whether it's a big deal for Signal. From what I can see it just means Cellebrite can read your texts if they have your (unlocked) phone, which, duh. (推文). 10 December 2020 [22 December 2020] –透過Twitter.

- ^ Edward Snowden [@Snowden]. No, Cellebrite cannot decrypt Signal communications. What they sell is a forensic device cops connect to insecure, unlockable phones to download a bunch of popular apps' data more easily than doing it manually. They just added Signal to that app list. That's it. There's no magic. (推文). 15 December 2020 [22 December 2020] –透過Twitter.

- ^ Benjakob, Omer. Israeli Phone-hacking Firm Claims It Can Now Break Into Encrypted Signal App. Haaretz. 14 December 2020 [22 December 2020]. (原始內容存檔於21 December 2020).

- ^ Wakefield, Jane. Signal: Cellebrite claimed to have cracked chat app's encryption. BBC News. 22 December 2020 [22 December 2020]. (原始內容存檔於24 December 2020) (英國英語).

- ^

- Matthew D. Green [@matthew_d_green]. Someone asked me what this Cellebrite post meant, and whether it's a big deal for Signal. From what I can see it just means Cellebrite can read your texts if they have your (unlocked) phone, which, duh. (推文). 10 December 2020 [22 December 2020] –透過Twitter.

- Edward Snowden [@Snowden]. No, Cellebrite cannot decrypt Signal communications. What they sell is a forensic device cops connect to insecure, unlockable phones to download a bunch of popular apps' data more easily than doing it manually. They just added Signal to that app list. That's it. There's no magic. (推文). 15 December 2020 [22 December 2020] –透過Twitter.

- Bruce Schneier. Cellebrite Can Break Signal. Schneier on Security. 21 December 2020 [24 December 2020]. (原始內容存檔於24 December 2020).

I finally got the chance to read all of this more carefully, and it seems that all Cellebrite is doing is reading the texts off of a phone they can already access. To [sic] this has nothing to do with Signal at all. So: never mind.

- John Scott-Railton (Citizen Lab) [@jsrailton]. Dangerous misunderstanding spreading that @Cellebrite_UFED can 'crack' & intercept @signalapp. This is FALSE. Modest reality: Cellebrite claimed to extract the Signal chat database from an unlocked Android in their possession. (推文). 22 December 2020 [24 December 2020] –透過Twitter.

- ^ Marlinspike, Moxie. No, Cellebrite cannot 'break Signal encryption.'. signal.org. Signal Messenger. 23 December 2020 [24 December 2020]. (原始內容存檔於24 December 2020).

- ^ Signal [@signalapp]. No, Haaretz was duped. The original blog post was about accessing data on an unlocked Android phone in their physical possession. They could have just opened the app to look at the messages. (推文). 17 December 2020 [22 December 2020] –透過Twitter.

- ^ Betz, Bradford. Court documents show FBI may have tool to access private Signal messages on locked iPhones. FOXBusiness. 9 February 2021 [14 February 2021]. (原始內容存檔於14 February 2021).

- ^ Abrams, Lawrence. Signal Desktop Leaves Message Decryption Key in Plain Sight. BleepingComputer. 23 October 2018 [19 March 2021]. (原始內容存檔於27 March 2019) (美國英語).

- ^ 88.0 88.1 Privacy Policy. Signal Messenger LLC. 25 May 2018 [24 June 2018]. (原始內容存檔於24 June 2018).

- ^ 89.0 89.1 89.2 Moxie Marlinspike. The Difficulty Of Private Contact Discovery. Open Whisper Systems. 3 January 2013 [14 January 2016]. (原始內容存檔於4 March 2016).

- ^ Rottermanner et al. 2015,第4頁

- ^ Marlinspike, Moxie. Technology preview: Private contact discovery for Signal. Open Whisper Systems. 26 September 2017 [28 September 2017]. (原始內容存檔於28 September 2017).

- ^ Greenberg, Andy. Signal Has a Fix for Apps' Contact-Leaking Problem. Wired. 26 September 2017 [28 September 2017]. (原始內容存檔於27 September 2017).

- ^ Frosch et al. 2016,第7頁

- ^ Brandom, Russell. Signal brings painless encrypted calling to iOS. The Verge. 29 July 2014 [26 January 2015]. (原始內容存檔於3 February 2015).

- ^ Rottermanner et al. 2015,第3頁

- ^ Moxie Marlinspike. Private Group Messaging. Open Whisper Systems. 5 May 2014 [9 July 2014]. (原始內容存檔於14 July 2014).

- ^ Moxie Marlinspike. The New TextSecure: Privacy Beyond SMS. Open Whisper Systems. 24 February 2014 [26 February 2014]. (原始內容存檔於24 February 2014).

- ^ Andy Greenberg. Ten Million More Android Users' Text Messages Will Soon Be Encrypted By Default. Forbes. 9 December 2013 [28 February 2014]. (原始內容存檔於4 March 2014).

- ^ Seth Schoen. 2013 in Review: Encrypting the Web Takes A Huge Leap Forward. Electronic Frontier Foundation. 28 December 2013 [1 March 2014]. (原始內容存檔於1 February 2014).

- ^ 100.0 100.1 Moxie Marlinspike. TextSecure, Now With 10 Million More Users. Open Whisper Systems. 9 December 2013 [28 February 2014]. (原始內容存檔於25 February 2014).

- ^ CyanogenMod. android_external_whispersystems_WhisperPush. GitHub. 7 January 2014 [26 March 2015]. (原始內容存檔於28 June 2015).

- ^ Sinha, Robin. CyanogenMod to Shutter WhisperPush Messaging Service on February 1. Gadgets360. NDTV. 20 January 2016 [17 March 2024]. (原始內容存檔於11 October 2016).

- ^ 103.0 103.1 Edge, Jake. The perils of federated protocols. LWN.net. 18 May 2016 [5 July 2016]. (原始內容存檔於14 September 2016).

- ^ Le Bihan, Michel. README.md. GitHub. LibreSignal. 24 May 2016 [6 November 2016]. (原始內容存檔於27 June 2017).

- ^ Support for using Signal without Play Services · signalapp/Signal-Android@1669731. GitHub. [3 January 2020]. (原始內容存檔於15 February 2020) (英語).

- ^ Marlinspike, Moxie. Reproducible Signal builds for Android. Open Whisper Systems. 31 March 2016 [31 March 2016]. (原始內容存檔於15 May 2017).

- ^ Improving first impressions on Signal. Signal Messenger. [5 December 2021]. (原始內容存檔於24 September 2023) (英語).

- ^ Reuters, Dawn com |. 'We can’t see your private messages': WhatsApp seeks to reassure users after new policy sparks exodus. DAWN.COM. 2021-01-12 [2021-01-12]. (原始內容存檔於2021-01-22) (英語).

- ^ 美区应用榜单急剧变化,私密通讯 App 霸榜!. ChainNews. [2021-01-12] (中文(簡體)).[失效連結]

- ^ Signal hits No. 1 in Apple's App Store after Elon Musk boost. www.msn.com. [2021-01-12]. (原始內容存檔於2021-01-14).

- ^ 奇客Solidot | 研究人员发现 Signal 的 TLS 代理会泄漏 DNS 和 API 请求. www.solidot.org. [2021-02-09]. (原始內容存檔於2021-02-18).

- ^ Traffic not routed to TLS proxies can expose users to censors. Signal Community. 2021-02-06 [2021-02-09]. (原始內容存檔於2021-02-09) (美國英語).

- ^ signalapp/Signal-TLS-Proxy, Signal, 2021-02-09 [2021-02-09], (原始內容存檔於2021-02-12)

- ^ Signal's TLS Proxy Failed to be Probing Resistant and seems leaky · Issue #60 · net4people/bbs. GitHub. [2021-02-09]. (原始內容存檔於2021-03-03) (英語).

- ^ Ankush Das. Signal Needs to do Better For its Response to the Anti-Censorship Community. It's FOSS News. 2021-02-17 [2021-02-17]. (原始內容存檔於2021-02-25).

- ^ Cox, Joseph. Signal Claims Egypt Is Blocking Access to Encrypted Messaging App. Motherboard. Vice Media LLC. 19 December 2016 [17 March 2024]. (原始內容存檔於29 June 2017).

- ^ 117.0 117.1 Marlinspike, Moxie. Doodles, stickers, and censorship circumvention for Signal Android. Open Whisper Systems. 21 December 2016 [20 July 2017]. (原始內容存檔於28 December 2016).

- ^ Greenberg, Andy. Encryption App 'Signal' Fights Censorship with a Clever Workaround. Wired. 21 December 2016 [20 July 2017]. (原始內容存檔於11 July 2017).

- ^ SignalServiceNetworkAccess.kt. GitHub. Signal Foundation. [17 May 2022]. (原始內容存檔於17 May 2022).

- ^ 120.0 120.1 120.2 Frenkel, Sheera. Iranian Authorities Block Access to Social Media Tools. The New York Times. 2 January 2018 [15 January 2018]. (原始內容存檔於16 January 2018).

- ^ 121.0 121.1 Domain Fronting for Iran #7311. GitHub. 1 January 2018 [17 March 2024].

- ^ Brandom, Russell. Iran blocks encrypted messaging apps amid nationwide protests. The Verge. 2 January 2018 [23 March 2018]. (原始內容存檔於22 March 2018).

- ^ Marlinspike, Moxie. A letter from Amazon. signal.org. Open Whisper Systems. 1 May 2018 [10 January 2019]. (原始內容存檔於3 January 2019).

- ^ Gallagher, Sean. Amazon blocks domain fronting, threatens to shut down Signal's account. Ars Technica. 2 May 2018 [23 January 2019]. (原始內容存檔於24 January 2019).

- ^ Parrelli, Greyson. Attempt to resolve connectivity problems for some users.. GitHub. Signal Messenger LLC. 4 April 2019 [2 May 2019]. (原始內容存檔於17 January 2021).

- ^ حذف سیگنال از فروشگاههای نرمافزار آنلاین در ایران. BBC News فارسی. 15 January 2021 [17 January 2021]. (原始內容存檔於17 January 2021) (波斯語).

- ^ پیامرسان سیگنال به "دستور کمیته فیلترینگ" از فروشگاههای آنلاین در ایران حذف شد. رادیو فردا (Radio Farda). [17 January 2021]. (原始內容存檔於13 December 2023) (波斯語).

- ^ Jones, Rhett. Signal Blocked by Iran as Encrypted Messaging App's Popularity Explodes. Gizmodo. 27 January 2021 [28 January 2021]. (原始內容存檔於28 January 2021).

- ^ 輪到Signal擬遭中國封殺,一圖看清被中國禁用高頻APP. Business Digest. 2021-03-17 [2021-03-18]. (原始內容存檔於2021-03-18) (中文).

- ^ 中國疑封鎖即時通訊軟件 Signal. 立場新聞. 2021年3月16日 [2021年6月27日]. (原始內容存檔於2021年3月16日) (中文).

- ^ Rita, Liao. Rising encrypted app Signal is down in China. TechCrunch. Verizon Media. 15 March 2021 [16 March 2021]. (原始內容存檔於16 March 2021).

- ^ Lomas, Natasha. Apple pulls WhatsApp, Threads from China App Store following state order. TechCrunch. 19 April 2024 [19 April 2024].

參考

編輯- Cohn-Gordon, Katriel; Cremers, Cas; Dowling, Benjamin; Garratt, Luke; Stebila, Douglas. A Formal Security Analysis of the Signal Messaging Protocol (PDF). Cryptology ePrint Archive. International Association for Cryptologic Research (IACR). 2016-10-25 [2017-01-13]. (原始內容存檔 (PDF)於2017-02-22).

- Frosch, Tilman; Mainka, Christian; Bader, Christoph; Bergsma, Florian; Schwenk, Jörg; Holz, Thorsten. How Secure is TextSecure?. 2016 IEEE European Symposium on Security and Privacy (EuroS&P). Saarbrücken, Germany: IEEE: 457–472. March 2016 [2016-09-28]. ISBN 978-1-5090-1752-2. doi:10.1109/EuroSP.2016.41. (原始內容存檔於2016-11-05).

- Rottermanner, Christoph; Kieseberg, Peter; Huber, Markus; Schmiedecker, Martin; Schrittwieser, Sebastian. Privacy and Data Protection in Smartphone Messengers (PDF). Proceedings of the 17th International Conference on Information Integration and Web-based Applications & Services (iiWAS2015). ACM International Conference Proceedings Series. December 2015 [2016-03-18]. ISBN 978-1-4503-3491-4. (原始內容存檔 (PDF)於2016-03-27).

- Schröder, Svenja; Huber, Markus; Wind, David; Rottermanner, Christoph. When Signal hits the Fan: On the Usability and Security of State-of-the-Art Secure Mobile Messaging (PDF). Proceedings of the 1st European Workshop on Usable Security (EuroUSEC 』16). Darmstadt, Germany: Internet Society (ISOC). 2016-07-18 [2016-08-29]. ISBN 1-891562-45-2. (原始內容 (PDF)存檔於2016-08-28).

- Unger, Nik; Dechand, Sergej; Bonneau, Joseph; Fahl, Sascha; Perl, Henning; Goldberg, Ian Avrum; Smith, Matthew. SoK: Secure Messaging (PDF). Proceedings of the 2015 IEEE Symposium on Security and Privacy. IEEE Computer Society's Technical Committee on Security and Privacy: 232–249. 2015 [2017-01-13]. doi:10.1109/SP.2015.22. (原始內容存檔 (PDF)於2016-03-04).

外部連結

編輯- 官方網站

- How to: Use Signal for Android(頁面存檔備份,存於互聯網檔案館) by the Electronic Frontier Foundation

- How to: Use Signal on iOS(頁面存檔備份,存於互聯網檔案館) by the Electronic Frontier Foundation